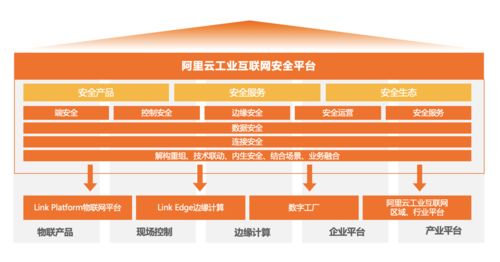

在云計算時代,軟件開發(fā)與部署已越來越多地遷移至云平臺,阿里云作為國內(nèi)領(lǐng)先的云服務(wù)提供商,其強(qiáng)大的身份與權(quán)限管理(Identity and Access Management, IAM)能力是確保云上應(yīng)用安全、可靠、高效運(yùn)行的基石。對于軟件開發(fā)團(tuán)隊而言,深入理解和正確實施阿里云的IAM策略,不僅是滿足安全合規(guī)要求的關(guān)鍵,更是提升研發(fā)運(yùn)維效率、實現(xiàn)精細(xì)化資源管控的核心手段。

一、 核心概念:阿里云RAM與STS

阿里云的身份與權(quán)限管理主要通過RAM(Resource Access Management) 和 STS(Security Token Service) 兩大服務(wù)實現(xiàn)。

- RAM: 是權(quán)限管理的核心。它允許您在阿里云賬號下創(chuàng)建并管理子用戶(如開發(fā)工程師、測試人員、運(yùn)維人員)、用戶組和角色,并為其分配精細(xì)化的權(quán)限策略,控制其對云資源(如ECS實例、RDS數(shù)據(jù)庫、OSS存儲桶)的訪問。核心原則是最小權(quán)限原則,即只授予完成工作所必需的最低權(quán)限。

- STS: 提供臨時安全令牌,用于授予聯(lián)邦用戶或第三方應(yīng)用對阿里云資源的臨時、有限訪問權(quán)限。這在跨賬號訪問、移動應(yīng)用或Web應(yīng)用授權(quán)場景中至關(guān)重要,避免了長期保存主賬號或子用戶密鑰的安全風(fēng)險。

二、 軟件開發(fā)全周期的權(quán)限管理實踐

1. 開發(fā)與測試環(huán)境

- 人員隔離: 為開發(fā)、測試、產(chǎn)品等不同職能團(tuán)隊創(chuàng)建獨(dú)立的RAM用戶組,并分配相應(yīng)權(quán)限。例如,開發(fā)組可擁有對開發(fā)環(huán)境ECS、代碼倉庫的讀寫權(quán)限,但無生產(chǎn)環(huán)境訪問權(quán)。

- 環(huán)境隔離: 利用RAM策略,嚴(yán)格限制開發(fā)、測試、預(yù)發(fā)布、生產(chǎn)環(huán)境之間的交叉訪問。通常通過資源標(biāo)簽(Tags)或資源目錄來區(qū)分環(huán)境,并在策略中定義清晰的訪問邊界。

- 密鑰安全: 嚴(yán)禁將AccessKey硬編碼在源代碼或配置文件中。應(yīng)使用RAM角色或STS為運(yùn)行在ECS、容器中的應(yīng)用程序提供動態(tài)憑證。阿里云提供的實例RAM角色功能,可以直接為ECS實例關(guān)聯(lián)一個角色,應(yīng)用通過實例元數(shù)據(jù)服務(wù)即可獲取臨時安全令牌。

2. CI/CD流水線

- 自動化角色: 為Jenkins、GitLab Runner等CI/CD工具創(chuàng)建專用的RAM用戶或角色,僅授予其構(gòu)建、部署到特定環(huán)境所需的權(quán)限(如拉取代碼、打包鏡像、更新K8s Deployment)。

- 流水線階段化權(quán)限: 在不同的部署階段(如構(gòu)建、測試部署、生產(chǎn)部署)使用不同權(quán)限級別的憑證,確保生產(chǎn)環(huán)境部署動作經(jīng)過嚴(yán)格審批和權(quán)限控制。

3. 微服務(wù)與容器化應(yīng)用

- 服務(wù)賬戶與角色: 在Kubernetes(阿里云ACK)中,可以為每個微服務(wù)創(chuàng)建對應(yīng)的ServiceAccount,并借助阿里云提供的RAM角色服務(wù)賬戶(RRSA)功能,將K8s ServiceAccount與阿里云RAM角色進(jìn)行聯(lián)邦認(rèn)證。這樣,Pod內(nèi)的應(yīng)用無需管理AccessKey,即可安全訪問其他阿里云服務(wù)(如OSS、日志服務(wù)SLS)。

- 細(xì)粒度策略: 為每個微服務(wù)定義精確的權(quán)限策略。例如,訂單服務(wù)只需讀寫訂單相關(guān)的數(shù)據(jù)庫表和OSS路徑,用戶服務(wù)只需訪問用戶數(shù)據(jù)庫。

4. 第三方集成與開放API

- 使用STS: 當(dāng)軟件需要向合作伙伴或客戶端開放部分能力時(如允許用戶上傳文件到OSS),應(yīng)通過STS頒發(fā)臨時令牌,限定其操作范圍、資源和有效期。

- API網(wǎng)關(guān)與授權(quán): 結(jié)合阿里云API網(wǎng)關(guān),可以將RAM用戶/角色作為API的調(diào)用者身份,實現(xiàn)API級別的訪問控制和用量統(tǒng)計。

三、 關(guān)鍵安全策略與最佳實踐

- 啟用MFA(多因素認(rèn)證): 對所有擁有控制臺訪問權(quán)限的RAM用戶強(qiáng)制啟用MFA,特別是管理員賬戶,這是防止憑證泄露導(dǎo)致安全事件的最有效手段之一。

- 定期輪轉(zhuǎn)憑證: 建立定期輪轉(zhuǎn)主賬號和RAM用戶AccessKey的機(jī)制。對于程序使用的憑證,優(yōu)先使用角色和STS。

- 審計與監(jiān)控: 務(wù)必開啟操作審計(ActionTrail),記錄所有阿里云API調(diào)用和管控操作,并將日志投遞到日志服務(wù)SLS或OSS進(jìn)行長期存儲與分析。設(shè)置關(guān)鍵事件(如創(chuàng)建高權(quán)限用戶、修改安全組策略)的報警。

- 策略版本控制與評審: 將RAM權(quán)限策略視為基礎(chǔ)設(shè)施代碼(IaC),使用JSON文件進(jìn)行定義,并納入版本控制系統(tǒng)(如Git)管理。所有策略的修改都應(yīng)經(jīng)過代碼評審流程。

- 避免使用主賬號: 日常操作和軟件開發(fā)中,杜絕使用阿里云主賬號的AccessKey,所有操作都應(yīng)通過具有相應(yīng)權(quán)限的RAM用戶或角色進(jìn)行。

四、 工具與資源

- 控制臺與CLI: 阿里云控制臺提供直觀的RAM管理界面,而命令行工具(CLI)和SDK便于自動化腳本集成。

- Terraform/ROS: 使用基礎(chǔ)設(shè)施即代碼工具(如Terraform的alicloud provider或阿里云資源編排服務(wù)ROS)來定義和部署RAM用戶、組、角色和策略,確保環(huán)境的一致性。

- 策略模擬器: 在控制臺使用策略模擬器,在正式應(yīng)用前驗證權(quán)限策略的效果,避免權(quán)限過度授予或不足。

###

在阿里云上進(jìn)行軟件開發(fā),將身份與權(quán)限管理作為一項貫穿始終的核心工程實踐,而非事后的安全補(bǔ)丁,是構(gòu)建安全、高效、可運(yùn)維的云原生應(yīng)用體系的關(guān)鍵。通過遵循最小權(quán)限原則、利用RAM和STS的精細(xì)化管理能力、并結(jié)合自動化工具與嚴(yán)格的審計監(jiān)控,開發(fā)團(tuán)隊不僅能夠有效降低安全風(fēng)險,更能實現(xiàn)資源管理的規(guī)范化與敏捷化,為業(yè)務(wù)的快速迭代與穩(wěn)定運(yùn)行奠定堅實基礎(chǔ)。